ということで、次のFAQページを参考に証明書をバックアップする。

(参考にしなくても難しいものではないが。)

|

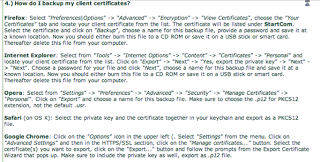

| 4.) How do I backup my client certificates? |

|

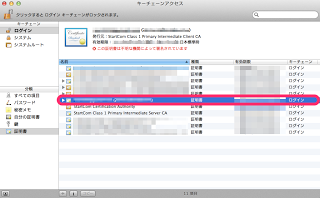

| キーチェーンアクセス |

この中に、登録に使ったメールアドレスの証明書があるはず。

|

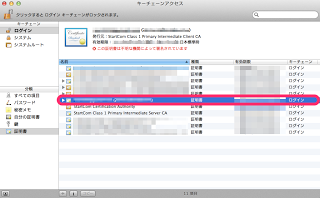

| キーチェーン |

メニューから「書き出す」を選択しましょう。って、ほとんどモザイクで見えへんやん!!

|

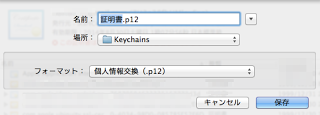

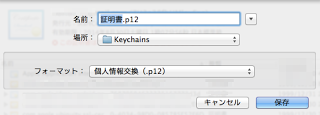

| を書き出す |

で、ファイル名を書いて保存。

|

| 証明書の保存 |

パスワードを入力して暗号化して書き出し!

|

| 4.) How do I backup my client certificates? |

|

| キーチェーンアクセス |

この中に、登録に使ったメールアドレスの証明書があるはず。

|

| キーチェーン |

メニューから「書き出す」を選択しましょう。って、ほとんどモザイクで見えへんやん!!

|

| を書き出す |

で、ファイル名を書いて保存。

|

| 証明書の保存 |

パスワードを入力して暗号化して書き出し!

StartSSLなら大概のブラウザに信用してもらえる。

そう思った私は、いてもたってもいられなくなり、すぐに電車に飛び乗った。

のではなく、次のページヘ急いだ。

|

| http://www.startssl.com/ |

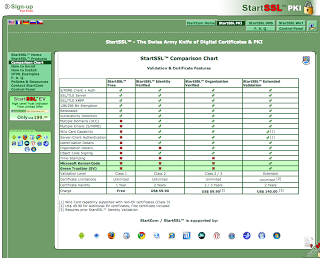

次の表をみると無料で取得できるのは、Level1のみ。マルチドメインには対応していないので、そこは注意!

|

| Comparison Chart |

さて、では、もうそろそろ、やっとこさ、次のページから作成に入りましょう。

|

| StartSSL™ Free |

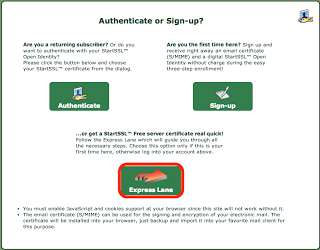

赤枠部分をクリックして、Express Laneへ GO!!

|

| Authenticate or Sign-up? |

|

| Personal Enrollment Details |

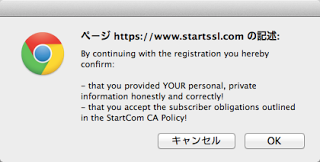

Continueをクリックすると、確認画面が現れるので、OK!

|

| confirm |

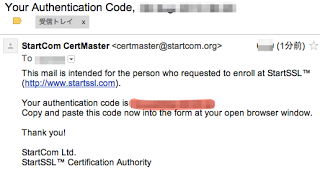

すると、メールが届くので、Autherntication Codeをコピー!

|

| Your Authentication Code |

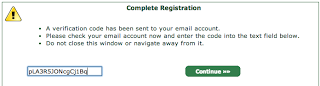

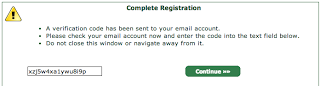

そんでもって、ペースト!

|

| Complete Registration |

&、Continue!

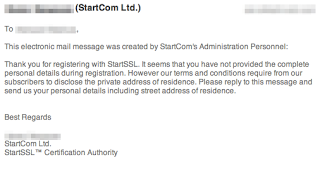

|

| Additional Verification Required |

|

| ほんとに? |

|

| ほんまに! |

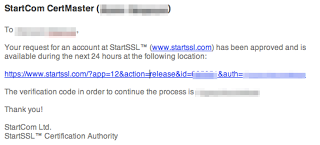

すると、やっとこさ認められたみたいで、メールが届く。

|

| ほんまやったんかいな |

|

| Complete Registration |

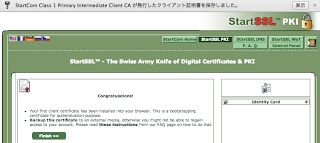

秘密鍵の長さを選択。とりあえず2048で良いでしょ。

|

| クライアント証明書のインストール |

証明書を表示。イヒヒヒヒヒ

|

| クライアント証明書 |

なぜならこれがないと、ログイン出来ないから。

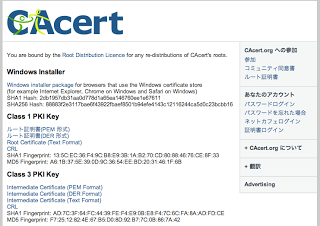

ということで、予告通りCAcertのルート証明書をインストールしてみる。

ちなみにMacです。Windows?何それ?美味しいの?

まずは、次のページからルート証明書(DER)をダウンロードします。

|

| CAcert’s roots |

キーチェーンアクセスを起動します。

|

| キーチェーンアクセス |

メニューの「ファイル」-「読み込む…」で、ダウンロードしたファイルを指定します。

目的のキーチェーンはシステムで、常に信用しましょう。

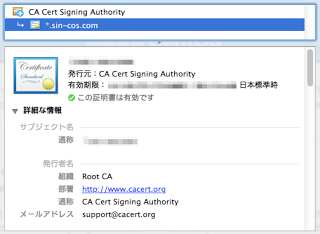

さて、では、再びCAcertに署名された証明書を利用する我がサイトに接続。

https://sin-cos.com/

すると、ど〜でしょ〜。

|

| この証明書は有効です |

先ほどまでは警告が出ていたページが、同じ証明書なのにもかかわらず、

「この証明書は有効です」と、保証されています。

でも、これでは使えない。

StartSSLの証明書を取りましょうか。

タイトルをふざけすぎて、検索サイトでは上位に上がって来れないよね。

さて、サーバー証明書を手に入れたので、Apacheに組み込んでみます。

SSLの設定ファイルを編集しましょう。

$ sudo vi /etc/httpd/conf.d/ssl.conf

以下の部分を作成した秘密鍵と証明書に変更します。

SSLCertificateFile /etc/pki/tls/certs/domain.pem

SSLCertificateKeyFile /etc/pki/tls/private/domain.pem

$ sudo service httpd restart

httpd を停止中: [ OK ]

httpd を起動中: Apache/2.2.15 mod_ssl/2.2.15 (Pass Phrase Dialog)

Some of your private key files are encrypted for security reasons.

In order to read them you have to provide the pass phrases.

Server yourdomain.com:443 (RSA)

Enter pass phrase: ←ここで秘密鍵のパスワードを入力

OK: Pass Phrase Dialog successful.

$ sudo vi /path/to/passphrase-script

#!/bin/sh

echo “password”

ファイルの属性を変更します。

$ sudo chmod 500 /path/to/passphrase-script

$ sudo vi /etc/httpd/conf.d/ssl.conf

SSLPassPhraseDialog exec:/path/to/passphrase-script

$ sudo service httpd restart

httpd を停止中: [ OK ]

httpd を起動中: [ OK ]

$ sudo openssl rsa -in /etc/pki/tls/private/domain.pem -out /etc/pki/tls/private/nopass.pem

Enter pass phrase for /etc/pki/tls/private/domain.pem: ←ここで又もやパスワード入力

writing RSA key

https://yourdomain.com/

ちなみに、CAcertの証明書を使っています。

そしてブラウザはChrome。

|

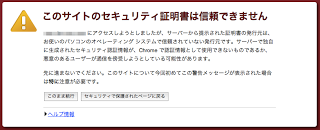

| このサイトのセキュリティ証明書は信頼できません |

やっぱりダメです。ブラウザに認証用のファイルが含まれていません。

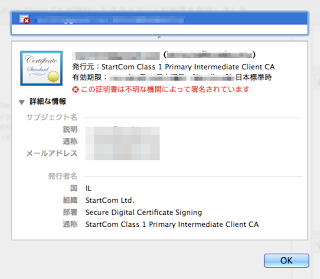

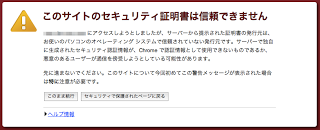

念の為に証明書を見てみますが、きちんとCAcertにて署名されています。

|

| この証明書は不明な機関によって署名されています |

ということで、CAcertのroot証明書をインストールしてみますか?

| Unable to establish secure SSL connection to mail.yourdomain.com [ Help ] |

| Server returned error: “SSL error: self signed certificate” |

否!

|

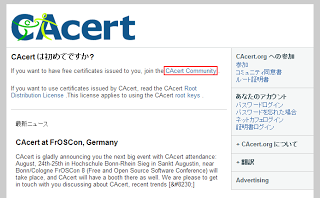

| CAcert |

まずは、コミュニティに参加するために、赤枠部分をクリック!

だがしかし、、、

|

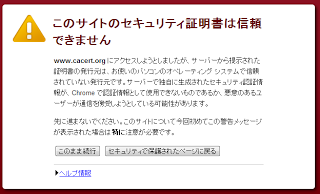

| このサイトのセキュリティ証明書は信頼できません |

え?

CAcert自身の証明書がブラウザに登録されてない。

無料とはいえ、いちいち証明書を登録なんか一度もしたことない承認局の承認を受けても、、、

需要があるかどうか分からないけど、続ける。

まずは、入力。

|

| 詳細情報 |

しかし、「 5つの質問と答え」を入力しないといけないとは。

登録後、しばらくすると確認のメールが届くので、URLをクリックして確認。

|

| 送信済み |

ログインして次の作業に進みましょう。

|

| ログイン |

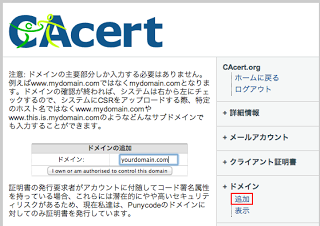

ログインができたら、サーバ証明書を作っていきましょう。

|

| ドメイン |

ドメイン管理者として有効なメールアドレスを選択してメールを待ちます。

|

| メールアドレス選択 |

| 送信済み |

|

| Verify |

| ドメイン確認完了 |

|

| サーバ証明書 – 新規作成 |

CAcert 証明書の利用規定(Acceptable Use Policy)を読んで、サーバーで作成したCSRを貼り付けましょう。

|

| CSR(Certificate Signing Request) |

送信すると確認画面。

|

| CommonName確認 |

確認して送信すると、いきなり証明書が現れます。

|

| サーバ証明書 |

さてと、使いますかね。使えますかね?